Начало 2022 года стало точкой отсчета, разделившей почти все сферы жизни российского общества на «до» и «после». Затронули эти радикальные перемены и информационную безопасность (ИБ). Россия оказалась в центре стремительно расширяющегося «кибершторма», создаваемого рядом факторов — от почти официальной «цифровой» агрессии недружественных государств до внутренних потенциальных угроз в виде недостатков собственной ИТ-инфраструктуры.

Неслучайно, официальные власти страны оценили уровень угрозы как беспрецедентный, требующий незамедлительных и самых решительных ответных мер. По словам главы Минцифры Максута Шадаева, Россия находится «на кибервойне» и нужно чётко понимать, что «военные операции ведутся не только на поле боя, но и в Интернете, и в ИТ-инфраструктуре критически-значимых объектов».

С какими же угрозами могут столкнуться веб-ресурсы российских предприятий и государственных структур в это тревожное время? Как можно противостоять глобальным и локальным киберугрозам, которые принес 2022 год? Постараемся разобраться в этой статье.

Почему возник кибершторм

Мощный киберполитический прессинг

С началом открытой фазы геополитического противостояния на Украине системы информационной безопасности критически важной ИТ-инфраструктуры (КИИ) России подверглись небывалому давлению извне. До объявления СВО подобное давление осуществлялось скрытно, через хакерские прокси-группировки. Теперь к кибератакам подключились официальные ИТ-структуры недружественных государств со всей мощью своих ресурсов.

Отток иностранных поставщиков защитных решений

Помимо внешних угроз, на обострение ситуации с кибербезопасностью в России повлиял и санкционный «исход» из страны ведущих западных вендоров технологий, связанных с ИБ. С конца февраля 2022 года прекратили или приостановили свою деятельность на отечественном рынке такие IT-гиганты, как Cisco, IBM, Imperva, Fortinet, Microsoft, ESET, Avast Software, NortonLifeLock и Bitdefender.

Увеличение числа хактивистов

Хактивизм — экстремальное выражение своей позиции по политическим или социальным вопросом с помощью организации кибератак. Ранее хактивизм был уделом технически подкованных хакеров-одиночек. Теперь хактивисты все чаще стали объединяться в большие группы и привлекать к атакам всех желающих, например, распространяя доступы к ботнету или взломанным VPN-сервисам через Telegram.

Как отметил в одном из интервью директор Экспертного центра безопасности Positive Technologies Алексей Новиков: «Хакеры стремятся к кооперации и самоорганизации: за считанные минуты из порой незнакомых друг с другом людей собираются команды для массовых DDoS-атак».

Обрушение цен на «киберпреступление как услугу»

Благодаря развитию киберкриминальных сервисов, сегодня заказать взлом аккаунта в соцсетях или DDoS-атаку сайта конкурента стало так же просто, как выпустить новую банковскую карту или оформить подписку на онлайн-кинотеатр. 2022 год осложнил ситуацию еще больше — цены на подобные «услуги» достигли исторического минимума.

Согласно подсчетам специалистов по информационной безопасности из компании Positive Technologies, за последние 4 года цены на некоторые виды вредоносного ПО просели в 27 раз. Тенденция к снижению продолжается и в 2022.

Возросла и доступность заказных кибератак. По данным Positive Technologies, число подобных предложений в Telegram возросло в этом году в 2,5 раза, по сравнению с предыдущим 2021. В мессенджере появились десятки крупных сообществ, где предлагают организовать мощную DDoS-атаку в несколько сотен Гбит/с всего за 40-50 долларов в сутки.

Основные угрозы информационной безопасности

DDoS-атаки

Кого касается: правительственные ресурсы, государственные предприятия и сервисы, университеты, интернет-торговля, информационные порталы, банки и финансовые учреждения.

Чем грозит: длительный даунтайм (отсутствие сетевой доступности), простой в работе сервисов, потеря поисковых позиций, выход из строя сетевой инфраструктруктуры, финансовые и репутационные потери.

Распространенные виды: флуд (ICMP, TCP-SYN, UDP, HTTP), Smurf-атака, Slowloris, «пинг смерти».

Усиление внешнеполитической нестабильности и противостояние на Украине спровоцировали небывалый рост DDoS-атак на российские веб-ресурсы. Распределенные атаки типа «отказ в обслуживании» стали самой распространенной угрозой информационной безопасности России. С начала 2022 года их жертвами стали:

- сайты Центризбиркома РФ, Президента РФ, «Госуслуг», Россельхознадзора, Роспотребнадзора и десятков региональных СМИ;

- сервисы РЖД, «1С», Сбербанка;

- информационные ресурсы Петербургского международного экономического форума и видеохостинг Rutube;

- сети Росавиации и агрохолдинга «Мираторг»;

- ряд российских систем электронного документооборота (ЭДО);

- платежная система «Мир» и Национальная система платежных карт (НСПК).

При этом DDoS-атаки стали масштабнее не только по охвату, но также по силе и по длительности. Согласно отчету экспертов «Лаборатории Касперского», в мае 2022 года специалисты компании столкнулись с самой длительной атакой за историю наблюдения, продолжавшейся почти 29 дней. Более того, трендом ближайших лет многие специалисты считают DDoS нового уровня сложности с использованием искусственного интеллекта.

Что делать

Можно ли защитить свой сайт от DDoS своими силами или положиться на автоматизированную «защиту», которую дают сервисы, вроде CloudFlare? Любой специалист в сфере информационной безопасности однозначно ответит отрицательно. Из-за масштабности угрозы и сложности отражения распределенных атак, даже компаниями с собственными ИТ-отделами могут рассчитывать только на помощь серьезных профессионалов в области киберзащиты.

Хотя многие хостинг-провайдеры, ЦОД и ИБ-компании предлагают своим клиентам подобную защиту, найти надежное и доступное по цене решение довольно сложно. При выборе провайдера защиты от DDoS важно оценить его возможности (например, способность обеспечить безопасность всех уровней сетевой модели OSI) и реальный опыт в отражении подобных атак.

Прекращение поддержки ПО

Кого касается: компании малого, среднего и крупного бизнеса, государственные организации, финансовые и промышленные предприятия.

Чем грозит: нарушение контура информационной безопасности организации, заражение вирусами, потеря пользовательских или корпоративных данных.

Компании крупного и среднего бизнеса, а также многие госструктуры, чувствовавшие себя в полной безопасности под защитой проприетарного ПО ведущих мировых вендоров, первыми ощутили на себе печальные последствия изменения ИБ-ландшафта.

После введения санкций выяснилось, что «железобетонные» гарантии поддержки SLA-лицензий могут буквально испариться буквально за несколько месяцев. Крупные зарубежные производители, вроде Microsoft и SAP, неоднократно заявляли, что планируют прекратить поддержку своих информационных продуктов для корпоративного сектора в России.

Оказавшись под угрозой коллапса киберзащиты критически важной ИТ-инфраструктуры, власти даже рассматривали такие отчаянные меры, как временная легализация «пиратства». Однако, когда ситуация немного успокоилась, от поспешных решений отказались. «Кибер-суверинетет» России будет опираться на аналогичную продукцию от отечественных ИБ-компаний и разработку open-source решений.

Что делать

Полностью переходить на российские аналоги, список которых представлен на сайте «Единого реестра российских программ для электронных вычислительных машин и баз данных», а также доступен в официальном маркетплейсе ПО от Минцифры. В этом, в частности, помогает федеральная Программа поддержки цифровизации малого и среднего бизнеса, запущенная Минцифры России в рамках проекта «Цифровая экономика Российской Федерации». Благодаря ей, компании малого и среднего бизнеса могут приобрести отечественное «облачное» ПО со скидкой 50%.

Даже если по каким-то причинам импортозамещение ПО в данный момент невозможно, компаниям следует уделять больше внимания на настройки имеющихся ИБ-систем. Компенсировать угрозу помогут такие меры, как ограничение удаленного доступа к корпоративным ресурсам, ужесточение политики безопасности паролей (чаще менять, делать сложнее), включение полной мультифакторной аутентификации без исключений, облегчение нагрузки на веб-серверы.

Вредоносное программное обеспечение

Кого касается: пользователи ПК, ноутбуков и мобильных устройств; сайты компаний и организаций; корпоративные сети.

Чем грозит: неконтролируемый доступ для третьих лиц, рассылка поддельных сообщений со взломанного аккаунта, прямые финансовые потери из-за вымогательства или хищения средств, полная или частичная потеря данных или контроля над сайтом, простой оборудования, потеря поисковых позиций.

Распространенные виды: троянцы (trojan), программы-вымогатели, руткиты, batch-вирусы, шпионское ПО, wiper-атаки, сетевые черви, атаки с нулевым щелчком, бесфайловые вредоносные программы.

Вредоносное ПО или зловреды (malware/«малвари») — одна из самых старых угроз информационной безопасности, не потерявшая актуальность и сегодня. По данным нидерландского ИБ-сервиса Surfshark, в 2022 году Россия стала самой «взламываемой» страной в мире, в разы обогнав соседей по антирейтингу — Францию, Индонезию и США.

Вредоносные программы могут проникать на конечные машины с помощью социальной инженерии (например, фишинга) — пользователя обманом вынуждают открыть зараженную ссылку или файл, а также устанавливаться самостоятельно — через уязвимости в браузерах или операционных системах. После установки зловред может «шпионить» за хозяином устройства, отправлять конфиденциальные данные злоумышленнику, шифровать файлы и даже превращать машину в «зомби» для сети ботнет, через которую проводятся DDoS-атаки.

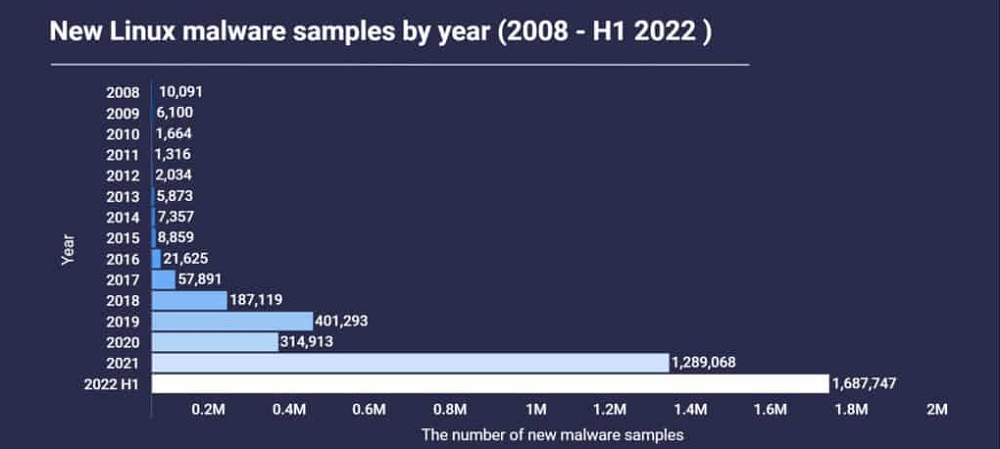

Последним трендом в области вредоносного ПО стало переключение акцента атак с ОС Windows на популярные операционные системы на Linux/Unix. По данным сервиса ИБ-разведки AV-ATLAS, число модификаций зловредов под «Линукс» выросло за последний год на 646%.

Что делать

Чтобы защитить компьютер или сайт от взлома, нужен комплексный подход к информационной безопасности. Метод включает в себя целый ряд мероприятий разной сложности — профилактику атак социальной инженерии через информирование сотрудников, регулярную смену паролей и резервное копирование данных, сегментацию сети, многофакторную аутентификацию, разграничение ролей доступа, а также выбор надежного хостинг-провайдера для размещения веб-ресурса.

Защита от угроз, которые несет вредоносное ПО, во многом зависит от поставщика программных решений, а точнее того, как часто тот выпускает обновления и патчи к системам безопасности. Учитывая, что значительная часть зарубежных вендоров может в любой момент лишить россиян доступа к таким обновлениям, следует также задуматься о выборе или переходе на отечественные решения с гарантиями поддержки по SLA.

Атаки на веб-приложения

Кого касается: облачные сервисы (SaaS, PaaS, IaaS), онлайн-службы и приложения, интернет-магазины.

Чем грозит: несанкционированный доступ к базам данных, утечка конфиденциальной информации, полная деградация и недоступность сервисов, финансовые убытки от простоя.

Распространенные виды: DDoS-атаки с амплификацией (усилением), DNS-флуд, межсайтовый скриптинг (XSS), SQL-инъекции (SQLI), уязвимости нулевого дня (0-day), распределенный отраженный отказ в обслуживании (DRDoS).

Предыдущие два «пандемийных» года вызвали взрывной рост развития веб-приложений и SaaS сервисов, используемых для организации удаленной работы. Неудивительно, что с началом «кибершторма» именно веб-приложения стали одной из приоритетных целей для организаторов и исполнителей кибератак.

По подсчетам ИБ-экспертов из Positive Technologies, в 2022 число нападений на государственные онлайн-сервисы выросло по году в 10 раз, а атаки на веб-приложения составили 60% от общего числа киберпреступлений.

Что делать

Пропускать весь веб-трафик через специальные центры очистки от вредоносного трафика, а также использовать межсетевые экраны (WAF) для мониторинга обращений к потенциально опасным ресурсам. Центр фильтрации может быть реализован на серверной (on-premise), облачной или гибридной схеме. Обычно такие услуги предоставляют компании, специализирующиеся на ИБ.

Для отражения наиболее мощных атак используются распределенные сети фильтрации, которые очищают трафик в непосредственной близости к источнику нападения. Например, в сервисе DDoS-защиты CyberFlow трафик на уровне L3-L4 OSI фильтруется через сети партнерских сервисов StormWall и ServicePipe.

Утечки данных

Кого касается: госсектор, крупный бизнес, промышленность, финансовая и банковская сфера, телеком, учебные и научные заведения, медиасектор.

Чем грозит: потеря контроля над учетной записью, взлом аккаунта, финансовые и репутационные потери, использование ресурса для нападений на объекты критической информационной инфраструктуры.

Распространенные инструменты: троянцы-стилеры (PSW), троянцы-дропперы, троянцы-шпионы, троянцы-банкеры, загрузчики, бэкдоры.

Кража ценной информации и учетных данных пользователей или веб-ресурсов всегда была приоритетным видом деятельности для киберпреступников. Если раньше эти данные использовались в основном для финансовых целей, в новых реалиях «цифровой войны» они стали грозным оружием в руках противоборствующих сторон.

Исследователи из «Лаборатории Касперского» подсчитали, что в этом году более 150 000 россиян столкнулись с кражей учетных данных в различных сервисах. По сведениям ИБ-специалистов из компании DLBI, специализирующейся на защите корпоративных данных, с лета 2022 года в даркнете происходила массовая скупка баз данных с паролями от аккаунтов госслужащих и сотрудников крупных российских компаний. Предполагаемая цель подобных действий — массированная распределенная кибератака на критически значимые объекты информационной инфраструктуры (КИИ) страны.

Что делать

Самостоятельно выявить попытку киберхищения и предотвратить ее не так-то просто. Опасность усугубляется тем, что зловреды для похищения данных и паролей стали успешно маскироваться под обычные приложения и проникать в официальные маркетплейсы, вроде Google Play, причиняя ущерб миллионам пользователей.

Вопросом выявления и предупреждения подобных нарушений кибербезопасности озаботилось само государство. Выполняя президентский указ от 01.05.2022 № 250 «О дополнительных мерах по обеспечению информационной безопасности РФ», Минцифры обязалось до конца года создать открытый реестр с перечнем «недопустимых» ИБ-инцидентов, способных подорвать работу КИИ.

Возможная блокировка SSL-сертификатов

Кого касается: владельцев сайтов с SSL/TLS-сертификатами от российских удостоверяющих центров (УЦ).

Чем грозит: блокировка или ввод ограничений на работу в основных зарубежных браузерах, включая Chrome, Edge, Safari и Firefox.

Электронный SSL-сертификат, подтверждающий передачу данных в зашифрованном режиме, является важнейшей мерой обеспечения информационной безопасности веб-ресурсов организаций, независимо от размера и профиля деятельности. Без сертификата SSL (и его более современной версии — TLS) любой браузер будет расценивать домен и сайт на нем как потенциально вредный для пользователя.

Одним из последствий санкционного «вала», который обрушился на российский IT-сектор после 24 февраля 2022 года, стало ограничение выдачи электронных сертификатов для веб-ресурсов, имеющих привязку домена к России и Белоруссии. К санкционным запретам присоединились крупнейшие вендоры SSL, включая Sectigo/Comodo и Digicert. После того как тысячи российских сайтов вынужденно перешли с западных SSL-сертификатов на отечественные, перед ними встала угроза новых ограничений, на этот раз от ряда популярных браузеров, вроде Chrome и Edge.

Что делать

Использовать популярные отечественные браузеры — «Яндекс.Браузер» и «Атом» от VK, а также зарубежные браузеры, поддерживающие сертификаты безопасности от российских УЦ. Среди последних — сервисы, делающие упор на сохранение конфиденциальности и анонимности интернет-пользователей, включая Brave, Vivaldi, Pale Moon.

Альтернативный вариант — установить бесплатный зарубежный сертификат Let’s Encrypt. Однако следует помнить, что УЦ, выпускающий этот TLS, расположен в США и его доступность для россиян потенциально уязвима и зависит от дальнейшего ужесточения санкций. Возможно по этой причине, сертификат от Let’s Encrypt не используют ряд крупных российских сервисов, в частности Сбербанк.

Вместо заключения: можно ли переждать кибершторм?

Можно ли ожидать, что «седьмой вал» киберпреступлений, вызванных политико-экономическими потрясениями скоро спадет? ИТ-эксперты полны скептицизма и предполагают, что угрозы кибербезопасности будут только нарастать. По оценкам специалистов отечественной DevSecOps компании Swordfish Security, из-за слабого уровня защищенности российского бизнеса и госструктур, в 2023 году количество успешных кибератак может увеличиться на 30-40 %, а число инцидентов с утечками ценной информации — до 70 %.

Официальные правительственные лица также подтверждают скептический прогноз. По словам главы Минцифры Максута Шадаева, «Каждый из нас или является, или может стать объектом кибератаки — это вопрос времени…». Любая организация или компания, которая заранее не позаботилась о системной защите от основных киберугроз, рискует утратить стабильность и оказаться беззащитной перед серьезнейшими вызовами, которые несет с собой мировой политико-экономичесий кризис.

Нужна надёжная защита сайта от DoS и DDoS-атак? Выбирайте Eternalhost — хостинг с защитой от DDoS, которая реально работает!

Про сертификаты не согласен, почему все вдруг забыли о lets encrypt, про то что brave анонимен — бред, анонимности не больше чем в firefox (кстати firefox открытая программа, так что если даже он запретит установку сертификата, это будет легко решатся). А российские пользователи сертификатов уязвимы для mitm атак.

Спасибо за мнение и полезное добавление. Let’s Encrypt мы действительно упустили из виду, но благодаря вам исправились))