Содержание:

- Что такое DDoS

- Чем опасна DDoS-атака

- Общий алгоритм борьбы с DDoS

- Как устроена DDoS-защита хостинг-провайдера

- Как выбрать хостинг с защитой от DDoS-атак

Важнейшей задачей для любого хостинг-провайдера является обеспечение безопасности размещенных ресурсов. А одни из самых распространенных и серьёзных угроз для этой безопасности — распределенные атаки типа «отказ в обслуживании» или DDoS. Эта технология сегодня способна не только в одночасье разрушить любой процветающий онлайн-бизнес, но и негативно повлиять на работу крупных корпоративных или даже государственных интернет-порталов.

Ранее мы уже подробно разбирали подобный тип кибератак — определение, разновидности, а также способы защиты от DDoS можно найти в этой статье. В данном обзоре подробнее остановимся на потенциальных рисках DDoS-атак для владельцев сайтов, раскроем методы борьбы с ними на стороне хостинга, в том числе на реальном примере собственного контура «обороны». Также расскажем, почему правильный подход к выбору площадки для размещения может стать залогом безопасности и стабильной работы вашего веб-ресурса и даже бизнеса.

Что такое DDoS

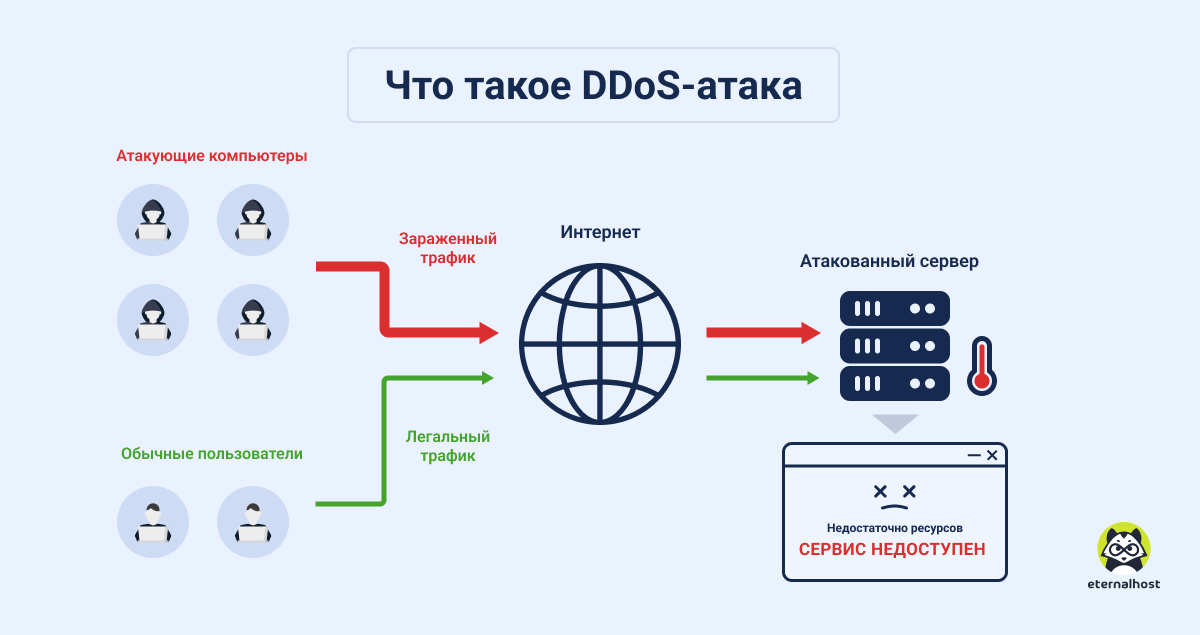

DDoS (Distributed Denial of Service, анг. «распределенный отказ в обслуживании») — тип кибератаки, используемый для нарушения работы серверной инфраструктуры сайта или сервиса с помощью отправки огромного числа запросов. Простыми словами, суть DDoS-атаки заключается в подавлении работы сервера объемом внешнего трафика, с которым тот не может справиться. DDoS затрагивают различные платформы, включая веб-сайты, игровые сервера, банковские сервисы, государственные онлайн-структуры и информационные порталы.

Прообраз атаки типа «отказ в обслуживании» был впервые зафиксирован в 1974 году. Тогда 13-летний студент средней школы Университета Иллинойса Дэвид Деннис смог отключить 31 терминал системы электронного обучения PLATO с целью эксперимента. Жертвой первой DDoS-атаки современного типа стал нью-йоркский интернет-провайдер Panix. В 1996 году его серверы были «положены» хакерами на 36 часов посредством так называемого SYN-флуда.

С тех пор DDoS-атаки стали одним из излюбленных инструментов интернет-преступников и одной из самых значительных угроз для глобальной кибербезопасности. Специалисты оценивают ежегодный ущерб, который наносят атаки типа «отказ в обслуживании» мировой экономике почти в 1 млрд долларов. И эта цифра продолжает стремительно расти.

Кстати. В Рунете распространено обозначение распределенной атаки типа «отказ в обслуживании» в русской транслитерации — «ддос» или «ддос-атака». Это технически и грамматически неправильно, так как аббревиатура DDoS не имеет общепринятого русскоязычного аналога.

Как работает DDoS-атака

Самый популярный способ организации DDoS-атак — использование для отправки «ложных» запросов сетей взломанных серверов, компьютеров и других вычислительных устройств с доступом в Интернет, известных как ботнеты (от robot network, анг. «сеть роботов»). Киберпреступники заражают хосты будущего ботнета с помощью вирусов или перехватывают управление через «перебор» паролей (брутфорс). После чего на машины устанавливается «невидимое» для пользователя ПО, которое подчиняет их управляющему контуру в руках третьих лиц.

У так называемого «мастера» ботнета (botmaster, bot herder) оказывается в распоряжении целая армия зомби-устройств, способная за считанные минуты перегрузить запросами даже самую мощную сетевую инфраструктуру. Одна из основных сложностей состоит в том, что система, на которую направлена DDoS-атака не может отличить нелегальный трафик с ботнета от запросов из легитимных источников.

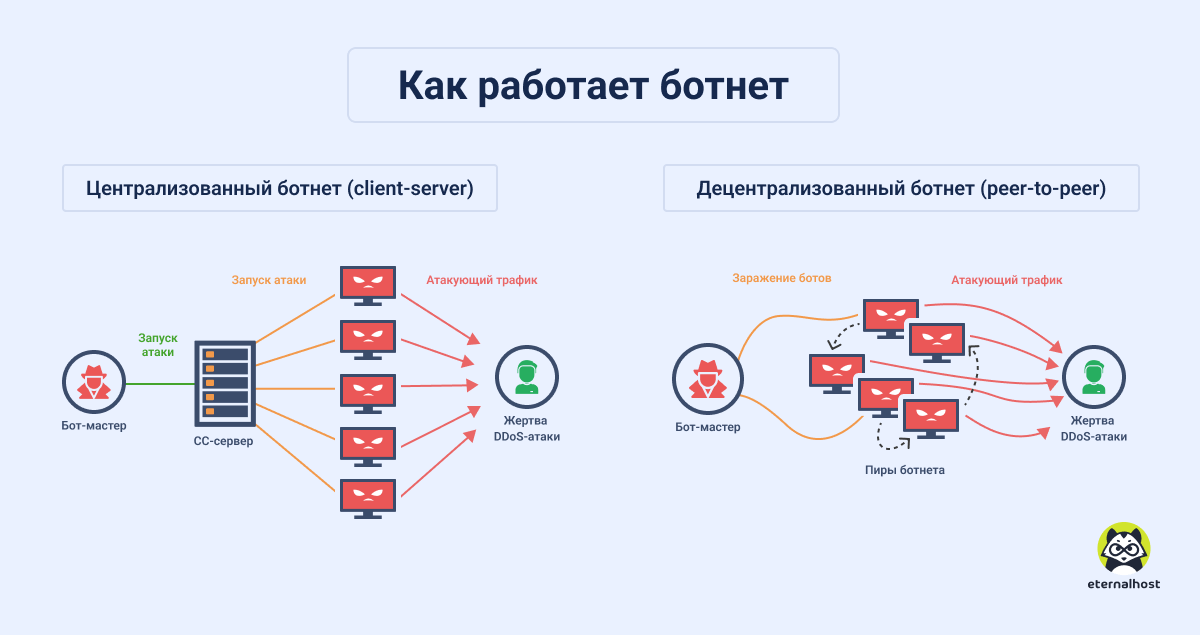

Управление ботнетом может осуществляться как централизованно (клиент-серверная модель) — при помощи ряда CC-серверов (command & control servers, C2), так и децентрализовано (одноранговая P2P-сеть) — каждая «спящая» программа-бот может взять на себя функции и клиента, и сервера.

Чаще всего нападения происходят через уровни L3/L4 и L7 модели OSI. На L3 и L4 направлены самые популярные разновидности DDoS-атак — «сетевого» (network layer DDoS) и «транспортного» (transport layer DDoS) уровня. На L7 происходят атаки на прикладном уровне приложений (application layer DDoS).

Примеры крупных DDoS-атак

Чтобы нагляднее продемонстрировать, что значит DDoS-атака для сайта или другого веб-сервиса, коротко упомянем наиболее резонансные киберпреступления этого типа за последние годы.

- DDoS-таки на сервисы РЖД (март 2022). По данным агентства «Интерфакс», серия мощных кибернападений с зарубежных серверов вынудила главного железнодорожного перевозчика России приостановить раздачу бесплатного Wi-Fi в поездах и на вокзалах с 7 марта. Временная мера также затронула работу развлекательного мультимедиа ресурса «Попутчик», который был доступен вместе с бесплатным интернетом на ряде рейсов РЖД.

- Атака на азиатских клиентов облака Azure (ноябрь 2021). Серия кибернападений, достигшая на пике мощности в 3,47 Тбит/с и объёма до 340 млн PPS (пакетов в секунду), исходила примерно из 10 000 источников с подключенных устройств в США, Китае, Южной Корее, России, Таиланде, Индии, Вьетнаме, Иране, Индонезии и Тайване. Она была названа экспертами Microsoft «самой мощной DDoS-атакой, зафиксированной за всю историю Интернета».

- Волна из 75 DDoS-атак на российские банки (сентябрь 2021). По данным международного мониторингового центра SOC (Security Operations Center), за 10 дней нападениям киберпреступников подверглись крупнейшие финансовые учреждения, включая Альфа-банк, ВТБ и Сбербанк. Пиковая мощность составила 45 Гбит/с.

- Нападение ботнета Mēris на веб-инфраструктуру «Яндекса» (август-сентябрь 2021). Сеть, название которой переводится с латышского как «Чума», включала более 200 000 зараженных устройств из Новой Зеландии, США и России. Она произвела крупнейшую из известных DDoS-атаку на уровне приложений (L7), используя конвейерную обработку HTTP. В пике атака достигла 21,8 млн RPS (запросов в секунду). Позднее специалисты обнаружили, что Mēris действовала в связке с еще одной зомби-сетью Dvinis («близнец» по-латышски).

- Атака на CDN-сервис Cloudflare (август 2021). Специалисты компании сообщили, что их система автоматической защиты смогла выявить и отразить крупнейшую HTTP DDoS-атаку за историю наблюдения мощностью 17,2 млн RPS. Атакующий трафик исходил от более чем 20 000 ботов в 125 странах мира. Всего за несколько секунд ботнет смог засыпать периферию Cloudflare более чем 330 млн запросов.

- Атака китайского ботнета на Google (сентябрь 2020). Аналитики Threat Analysis Group (TAG) сообщили о серии атак на тысячи IP-адресов Google, длившейся шесть месяцев и достигшей мощности в 2,5 Тбит/с. Рекордная DDoS-атака типа «амплификация-UDP» была инициированную несколькими китайскими интернет-провайдерами, которые использовали 180 000 незащищенных серверов CLDAP, DNS и SMTP для подмены 167 млн PPS.

- DDoS-атака на серверы AWS (февраль 2020). Один из столпов мировой облачной индустрии Amazon Web Services подвергся массированному нападению через протокол прикладного уровня CLDAP (Connection-less Lightweight Directory Access Protocol), используемый для доступа к службе каталогов без установления соединений. Благодаря уязвимым сторонним серверам CLDAP, злоумышленники смогли увеличить объем данных, отправляемых на IP-адрес жертвы, в 56–70 раз. Атака длилась три дня и достигла пика в 2,3 Тбит/с.

- Нападение на крупнейшего европейского хостинг-провайдера OVH (сентябрь 2016). Кибератака с использованием более 150 000 зараженных IoT-устройств долгое время удерживала пальму первенству самого крупного DDoS из зафиксированных. В 2021 французский провайдер вновь оказался в центре внимания общественности, но уже в связи с пожаром в дата-центре OVH в Страсбурге, из-за которого оказались недоступны около 3,6 млн веб-сайтов.

Мифы и факты о DDoS

Чтобы лучше понять, как работают DDoS-атаки и устроена защита от них, следует разобрать несколько популярных мифов, связанных с этой технологией.

Миф №1: любой провайдер веб-хостинга и VPS по умолчанию обеспечивает сайты клиентов защитой от DDoS.

Факт: защита от DDoS-атак строится по-разному, в зависимости от многих показателей. Например, от типа хостинга и размещенного на нем веб-ресурса. Поэтому провайдеры не могут использовать универсальное решение для противодействия DDoS-атакам, не требующее индивидуальной настройки.

Миф №2: брандмауэр, установленный операционной системе, может надежно защитить от DDoS-атак.

Факт: брандмауэры работают по списку разрешающих и запрещающих правил. Злоумышленник может нацелиться на открытые порты брандмауэра, которые используются для доступа легитимных пользователей. Из этого следует, что сложные атаки не могут быть обработаны с помощью программного брандмауэра.

Миф №3: DDoS-атаки организуют только «черные» хакеры одиночки.

Факт: DDoS-атаки давно стали разветвленной индустрией. Существуют целые организации, предлагающие эту услугу на потоке любому заказчику. Например, крупнейший «DDoS-маркет» Webstresser, закрытый европолицейскими в 2018 году, на момент краха имел базу из 130 000 зарегистрированных пользователей.

Миф №4: для мощной DDoS-атаки обязательно нужен ботнет из множества устройств.

Факт: чтобы вызвать ошибку «отказ в обслуживании» достаточно скоординированных действий большой группы пользователей или резко возросшего легального трафика. Эти действия могут быть вызваны не только преступными происками хактивистов. «Завалить» сервер запросами может обычный ажиотаж, например, вокруг распродажи интернет-магазина или интересной статьи в блоге (хабраэффект).

Миф №5: только популярные сайты могут быть объектом для DDoS-атак.

Факт: из-за относительно легкости исполнения и распределенного характера, DDoS-атаки могут быть направлены на сайт любого размера, не имеющего защиты от них. Сегодня заказать «ддос» сайта могут даже конкуренты в сфере мелкой розничной торговли или частных онлайн-услуг. Причем, расперделенный характер этих кибератак позволит заказчикам DDoS сохранить полную анонимность и гарантированно уйти от ответственности.

Миф №6: в центре обработки данных (ЦОД) любого веб-хостинга уже установлены решения для предотвращения DDoS.

Факт: на рынке решений для дата-центров существует множество вариантов DDoS-защиты серверов. Однако, не все из них способны справиться с любым типом и мощностью атак. Перед тем, как положиться на DDoS-защиту ЦОД, необходимо убедиться, что она способна отражать мощные DDoS-атаки на всех уровнях OSI.

Миф №7: в зомби-сеть ботнет могут попасть только ПК или мобильные компьютеры.

Факт: для атак организации атак «отказ в обслуживании» годятся любые, подключенные к интернету устройства. Взлому и последующему незаконному использованию киберпреступниками могут подвергнуться роутер, камера наблюдения или даже «умный дом». Например, обнаруженный в 2019 году мощнейший ботнет dark_nexus специализировался на IoT-устройствах и был способен брать под контроль более 1300 типов гаджетов.

Миф №8: корпоративный сервер уже включает в себя комплексное решение для обеспечения сетевой безопасности.

Факт: объемные атаки, системные сбои, фильтрация нелегитимного трафика и аварийное восстановление — сфера профессиональных компетенций технологий безопасности хостинга. Обычные системные администраторы, обслуживающие корпоративные серверы, не обладают достаточными знаниями для полноценной защиты сайта от DDoS-атак.

Миф №9: защита от DDoS, включенная в функционал крупных поставщиков услуг CDN (Content Delivery Network), способна отразить атаки «отказ в обслуживании» любого типа и мощности.

Факт: даже самые продвинутые CDN-провайдеры, вроде Cloudflare, CDN77, Akamai и G-Core Labs не могут обеспечить комплексную защиту подключенного к их сетям сайта от DDoS-атак. Причина в самом устройстве такой защиты — она работает в основном на сетевом и транспортном уровне модели OSI (L3/L4), оставляя возможность атаковать через подмену легитимного трафика на L7. К тому же DDoS-защита в сетях CDN не распространяется на «не сайтовые» ресурсы (например, почту на домене или игровой сервис) и исключает выборочную фильтрацию трафика, позволяющую сохранить работоспособность веб-ресурса при нападении.

Чем опасна DDoS-атака

Рассмотрим наиболее распространенные риски для веб-ресурсов, связанные с DDoS-атакой.

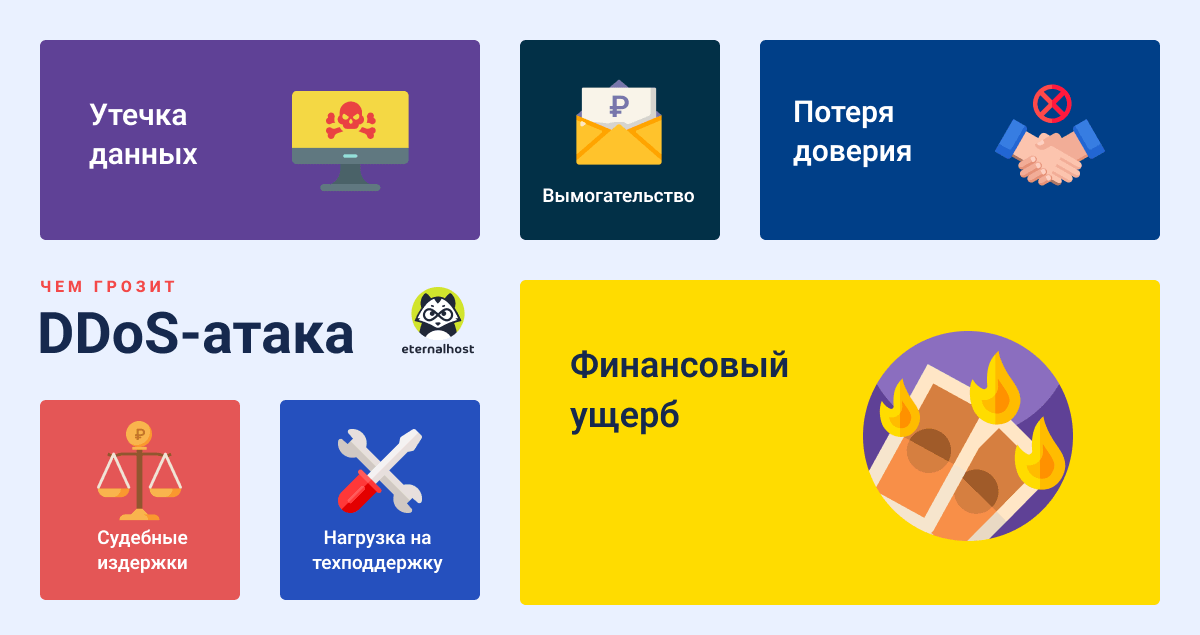

Финансовый ущерб

Для любой онлайн-торговли простои из-за DDoS-атак — прямая угроза для финансового благополучия всего предприятия. Такая ситуация может привести к прямой потере доходов, дополнительным расходам на восстановление поврежденной инфраструктуры, а также косвенному ущербу из-за нарушения критически важных бизнес-процессов.

Эта проблема особенно актуальна для сезонозависимого бизнеса (туризм, индустрия развлечений, гостиницы), а также для периодов пиковых продаж, связанных с популярными акциями («Черная пятница», «Киберпонедельник»).

Утечка данных

DDoS-атаки часто служат прикрытием для более серьезных по масштабу и потенциальному ущербу киберпреступлений. Например, для создания нелегитимных точек доступа к сети и кражи конфиденциальной информации. Чтобы избежать самых неприятных последствий DDoS, системные администраторы должны проявлять бдительность и заранее принимать меры для защиты сайта от взлома.

Потеря доверия и ухудшение репутации

Уровень доступности веб-сервисов имеет решающее значение для поддержания высокой репутации онлайн-бизнеса. Сайт, который не открывается или медленно работает из-за DDoS-атаки, вряд ли может рассчитывать на лояльность постоянных посетителей и стабильное увеличение клиентской базы.

В цифровом мире неудовлетворенность одного человека легко может распространиться на всю целевую аудиторию, благодаря отзывам на внешних площадках. Из-за высокой конкуренции и огромного числа схожих предложений в Сети, потеря доверия потребителей быстро превращается в потерю самого рынка.

Вымогательство

Увеличение частоты DDoS-атак с целью выкупа или RDDoS (Ransom DDoS) стало одним из наиболее заметных и печальных трендов развития киберугроз последних лет. Согласно отчёту Cloudflare DDoS Team, в 2021 году число RDDoS возросло почти на треть, по сравнению с предыдущим годом.

А, согласно данным авторитетного специализированного издания InfoSecurity Magazine, в результате 11 крупнейших RDDoS-атак 2020 года компании потратили на выплату выкупа, расследование и восстановление своих приложений около 144 млн долларов.

Дополнительная нагрузка на службу поддержки

Когда интернет-ресурс оказывается вырублен DDoS-атакой, клиенты начинают заваливать службы поддержки звонками и электронными письмами. Чтобы справиться с возросшим объемом и не утонуть в жалобах клиентов, потребуются направить дополнительные ресурсы на службу поддержки.

Этому риску особенно подвержены хостинг-провайдеры, которые не могут обеспечить устойчивость своей площадки к DDoS. Атака на сайт, размещенный на веб-хостинге может напрямую затронуть всех остальных «соседей», делящих с ним серверные ресурсы и общую инфраструктуру. В результате техническая поддержка провайдера будет завалена жалобами негодующих клиентов, а время ответа по каждому обращению увеличится в разы.

Судебные издержки

Отдаленные последствия DDoS-атаки могут также распространяться и на третьих лиц. Если атака на одно предприятие наносит «вред» связанному с ним бизнесу, его владельцы могут предъявить иск о возмещении ущерба. Еще одним потенциальным источником юридического преследования, могут стать пострадавшие клиенты, обвиняющие «жертву» DDoS-атаки в неспособности обеспечить надлежащие меры безопасности.

Большинство судебных издержек от DDoS-атак несут финансовые, фармацевтические и технологические компании. Ведь в их ведении обычно находятся большие базы данных с конфиденциальной информации, нарушение режима доступности которых может затронуть широкий круг связанных лиц.

Борьба с DDoS-атаками

Как правило, система предотвращения и смягчения последствий DDoS-атак (DDoS mitigation) состоит из 4 этапов.

- Обнаружение. Чтобы понять, как защититься от DDoS-атаки, нужно сперва ее выявить. Борьба с нападением типа «отказ в обслуживании» начинается со способности отличать подобную атаку от возросшего объема обычного трафика. В случае ошибочных действий, от блокировки могут пострадать обычные посетителями сайта, что моментально отразится на его репутации. Эффективность любого метода противодействия DDoS измеряется, прежде всего, способностью обнаружить атаку как можно быстрее.

- Перенаправление / маршрутизация. Этап ответных действий включает в себя разработку логики интеллектуальной маршрутизации, в которой большая часть подозрительных данных перенаправляется с сервера, а остальные данные легко обрабатываются по частям, предотвращая отказ в обслуживании.

- Фильтрация. Остановить DDoS-атаки на этом этапе позволяет фильтрация входящих данных и разумное удаление пакетов или соединений, которые могут являться трафиком от ботов. Правильно отделить машинный трафик от легального помогают заранее разработанные алгоритмы и шаблоны фильтрации.

- Анализ. Извлечение уроков из уже сделанных ошибок становится фундаментом для предотвращения будущих DDoS-атак. Анализ проводится на основе логов безопасности, созданных во время атаки. Эти журналы содержат информацию об окружающей среде и типе данных, используемых нарушителями. Это может быть использовано для того, чтобы сделать систему более надежной и менее уязвимой для таких атак.

Система DDoS защиты хостинга

Хостинг-провайдер является главным рубежом защиты сайтов и других размещенных ресурсов от распределенных атак «отказ в доступе». Из-за сложности реализации, у провайдеров нет единого стандарта DDoS-защиты.

Если попытаться обобщить имеющиеся практики, можно выделить 2 основных уровня предоставления подобных услуг. Реализация этих уровней у конкретных провайдеров может различаться в зависимости от компетентности сотрудников и наличия у компании достаточной технической базы.

Базовая DDoS-защита

Алгоритм базовой защиты

- Весь входящий трафик клиента анализируется по ряду показателей, способных сигнализировать о начале DDoS-атаки. В эти параметры входит количество уникальных IP-адресов, скорость доставки пакетов, скорость передачи данных и многое другое.

- Трафик фильтруется с помощью сторонних сервисов защиты от DDoS — центров очистки, в соответствии с заранее установленными правилами. Этот режим хорошо работает против широко распространенных объемных нападений, типа DDoS с использованием усилителей (DNS/NTP amplification) или атаки с использованием простого протокола обнаружения сервисов (SSDP).

- Система блокирует все подозрительные запросы. Только реальные пользователи получают доступ к сайту.

Базовую защиту от DDoS большинство крупных провайдеров предоставляют своим клиентам бесплатно. Однако, несмотря на широкую доступность, подобный защитный контур имеет и массу недостатков, прежде всего, отсутствие гибкости. Клиент не может настроить правила фильтрации под себя, что повышает риск пропуска атаки малого объема или полной блокировки IP-адреса жертвы при особо крупном нападении.

Базовый уровень дает защиту от большинства видов DDoS-атак, но подобный контур не может считаться универсальным решением, способным противостоять киберугрозам любого масштаба. Такой защитный контур подойдет небольшим веб-проектам или стартапам в качестве временной меры.

Продвинутая DDoS-защита

Алгоритм продвинутой защиты

- Устанавливаются дополнительные правила фильтрации трафика для всех уровней OSI, включая анализ содержимого пакетов на уровне L7.

- Включается возможность блокировки адресов или разрешения доступа к серверу на основе геолокации.

- Включается защита от сложных атак, типа UDP/SYN/ACK/RST Flood, всех видов объемных атак, атак на TLS-сервисы, а также смарт-атак с низким объемом трафика.

- Формируется индивидуальный защитный профиль для отдельного клиента, в зависимости от объема трафика и типа предоставляемых услуг.

Продвинутая защита от DDoS значительно расширяет возможности базового защитного контура, а также настраивать фильтры под нужды отдельных ресурсов. Эти меры позволят сайту «пережить» даже массированную DDoS-атаку с объемом, превышающим 5 Гбит/с. Весь вредоносный трафик будет заблокирован, начиная с первого запроса, а реальные клиенты смогут продолжать пользоваться веб-сервисом, не замечая никаких изменений в его работе.

Главный недостаток расширенной версии защиты от DDoS — подобная услуга в большинстве случаев предоставляется хостинг-провайдером или специализированным поставщиком услуг анти-DDoS на платной основе. Часто ее цена определяется индивидуально, в зависимости от объема работ по точной настройке сетевых фильтров и объема трафика, который нужно обрабатывать центрам очистки.

Как Eternalhost защищает от DDoS-атак

Система предотвращения распределенных атак типа «отказ в обслуживании» на нашем хостинге сочетает в себе главные преимущества базового и продвинутого уровня. Каждый клиент Eternalhost, вне зависимости от тарифа и вида услуг, может получить DDoS-защиту на всех уровнях OSI, а также круглосуточное сопровождение специалистами техподдержки.

Нашу «линию обороны» от DDoS условно можно разделить на три основных эшелона. Первый и второй — автоматические фильтры на стороне двух внешних центров очистки, перехватывающие вредоносный трафик на всех семи уровнях OSI. Третий — настраиваемые вручную фильтры на нашем собственном шлюзе. Последние часто приходится калибровать индивидуально для отдельных сервисов или клиентов.

Как выбрать хостинг с защитой от DDoS

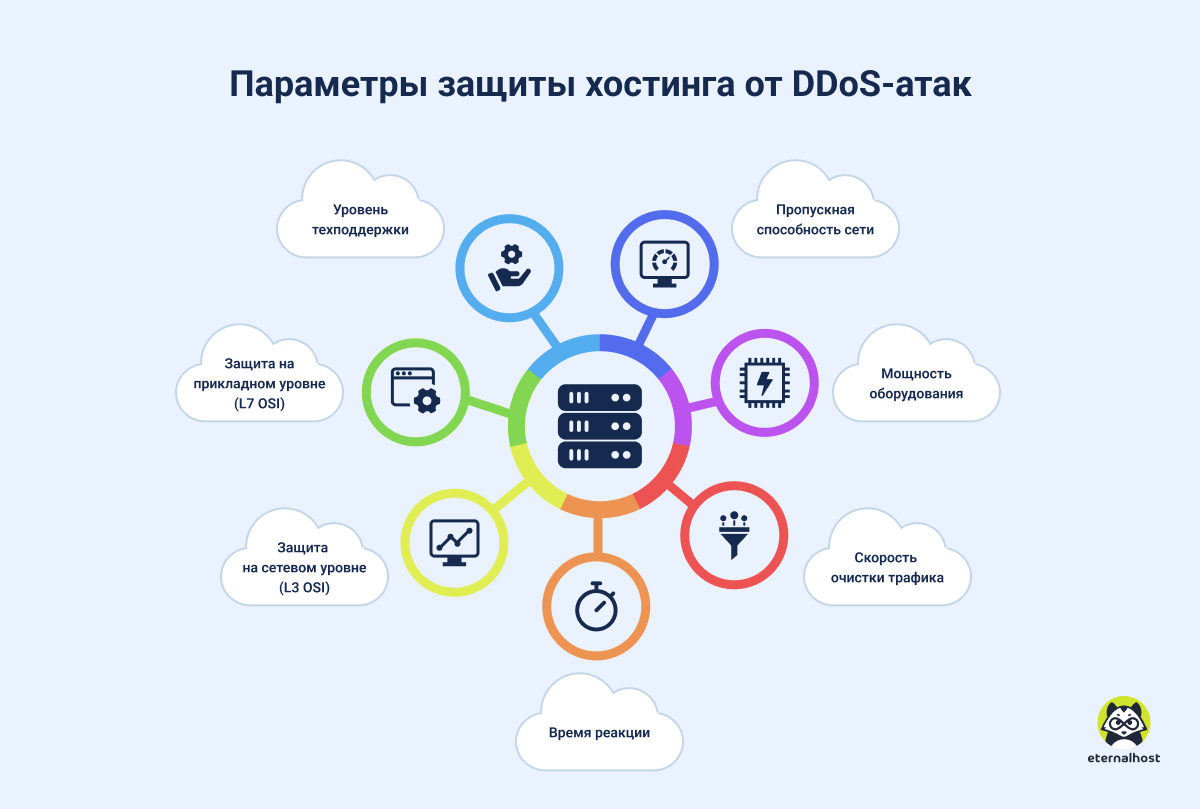

Учитывая тот факт, что количество и сложность DDoS-атак растут с каждым годом, при размещении сайта следует уделять особое внимание способности хостинг-провайдера защищать своих клиентов от подобной угрозы. Ниже мы выделим несколько важнейших признаков, по которым можно квалифицировать защитный потенциал поставщиков услуг хостинга.

Пропускная способность сети

Этот параметр влияет не только на скорость работы размещенного сайта. Он показывает, атаку какого масштаба потенциально может отразить система DDoS-защиты провайдера. Например, сетевой канал передачи данных с пропускной способностью 1 Тбит/с теоретически может блокировать атакующий трафик того же объема, за вычетом пропускной способности, необходимой для поддержания регулярных операций.

Если мощность DDoS-атаки превышает пропускную способность провайдера, она гарантировано поразит размещенные на его серверах ресурсы.

Перерабатывающая мощность

Оценивая способность провайдера справляться с DDoS-атаками, помимо пропускной способности следует также учитывать вычислительную мощность его оборудования. Этот показатель определяется скорость передачи пакетов, измеряемой в Mpps (миллионы пакетов в секунду).

Сегодня нередки случаи, когда атака на пике превышает 50 Mpps, а некоторые достигают 200-300 Mpps и более. Атака, превышающая вычислительную мощность, используемую хостинг-провайдером, скорее всего, разрушит его защиту от DDoS.

Задержка при очистке

Важно понимать, как фильтры очистки от DDoS будут влиять на легальный трафик, приходящий на веб-сайт: Для того, чтобы это влияние было минимальным и не приводило к задержкам, провайдер хостинга должен иметь высокопроизводительный канал связи со своим ЦОД (дата-центром).

Другой важный фактор, влияющий на задержку — физическое расстояние между поставщиком защиты от DDoS-атак и регионом, откуда приходит основная масса посетителей сайта. В идеале и хостинг-провайдер, и дата-центр, где размещаются его сервера, и аудитория веб-ресурса должны находиться в одном регионе.

Время реакции

Как только атака обнаружена, решающее значение приобретает скорость, с которой DDoS-защита справляется с ее последствиями. Большинство атак «отказ в обслуживании» могут «положить» незащищенный сайт за считанные минуты, а процесс восстановления может занять несколько часов. Негативное влияние такого простоя потенциально может ощущаться в течение нескольких недель и месяцев вперед.

Только постоянно включенная защита от «ддос» способна обеспечить упреждающее обнаружение и почти мгновенное смягчение последствий атаки. Однако далеко не каждая защитная система способна обеспечить действительно быстрый уровень отклика.

DDoS защита на сетевом уровне

DDoS-атаки сетевого уровня (L3 OSI) носят объемный характер и способны нанести больший ущерб инфраструктуре веб-ресурса. Основные методы защиты от подобных нападений основаны на отделении легального трафика от атакующего. Каждый из них имеет свои преимущества и слабые стороны.

- Нулевая маршрутизация (null routing, blackholing) направляет весь трафик на несуществующий IP-адрес. Недостаток метода — высокий процент ложных срабатываний, то есть удалению как вредоносных, так и легитимных посетителей.

- Воронка (sinkholing) «заворачивает» DDoS трафик от цели, используя список известных вредоносных IP-адресов. Хотя этот метод более избирателен, чем нулевая маршрутизация, он все равно подвержен ложным срабатываниям, поскольку IP-адреса ботнетов могут использоваться и законными пользователями. Более того, sinkholing неэффективен против такой распространенной атаки на сетевом уровне, как подмена IP-адресов.

- Очистка (scrubbing) работает как усовершенствованная версия воронки. Этот метод подразумевает направление всего входящего трафика через дополнительный фильтрующий контур службы очистки. Вредоносные сетевые пакеты идентифицируются на основе содержимого их заголовка, размера, типа, точки происхождения и т.д. В эффективной системе защиты от DDoS очистка проходит в фоновом режиме, без задержек для легальных посетителей сайта.

- Маскировка IP-адреса (IP masking) предотвращает DDoS-атаки с прямым подключением к IP, скрывая IP-адрес исходного сервера.

DDoS защита на прикладном уровне

DDoS-атаки на прикладной уровень (L7 OSI) протекают намного более скрытно, чем их аналоги на сетевом уровне. Чтобы обойти меры безопасности, они обычно имитируют легальный пользовательский трафик.

Чтобы отделить DDoS-ботов от обычных посетителей, защитная система хостинга должна иметь возможность фильтровать содержимое заголовков HTTP/S на входящем трафике, а после сверять данные с поведенческими шаблонами. Например, на умение анализировать JavaScript и хранить файлы cookie.

Важно убедиться, что DDoS-защита прикладного уровня не злоупотребляет «капчами», «задержками страниц» и другими методами фильтрации, которые могут раздражать посетителей и снижать вовлеченность веб-сайта.

Уровень поддержки

Даже если сервис защиты от DDoS полностью автоматизирован, важно убедиться, что провайдер дополняет его полноценной службой технической поддержки, которая работает в режиме 24x7x365 и быстро реагирует на запросы. Во время атаки часто критически важно лично пообщаться со специалистом, чтобы правильно оценить происходящее и принять взвешенное решение по смягчению последствий.

Заключение

DDoS-атаки, к сожалению, стали распространенными и опасным явлением. Они угрожают безопасности практически любого онлайн-бизнеса и могут существенно повлиять на доходы его владельцев. Бороться с этой угрозой самостоятельно крайне сложно — это требует серьезной технической подготовки, к тому же отнимает много времени и средств.

Самым разумным шагом для любого сайта и веб-приложения является размещение на специально подготовленной для этого хостинг-площадке, имеющей эффективную систему защиты от DDoS. Выбирая хостинг-провайдер, следует обратить пристальное внимание на то, как именно он защищает своих клиентов от атак типа «отказ в обслуживании», а также понять, являются ли эти меры достаточными для вашего конкретного случая.

Нужна надёжная защита сайта от DoS и DDoS-атак? Выбирайте Eternalhost — хостинг с защитой от DDoS, которая реально работает!