Одной из самых больших проблем, связанных с распределенными атаками типа «отказ в обслуживании» является их непредсказуемость. В отличие от применения программ-вымогатетелей или вредоносов-стиллеров, жертвами таких нападений могут стать даже организации, далекие от бизнеса или открытой общественной деятельности. Зачастую у компании, чей сайт или сервер накрыло валом ложного DDoS-трафика, нет ни малейшего представления о том, почему они стали целями атаки, кому это могло понадобиться и, как можно защититься от подобного в будущем.

Для того чтобы выяснить насколько велика угроза DDoS для отдельной отрасли, предприятия или ресурса, нужно хорошо представлять себе подоплеку этого явления цифрового ландшафта XXI века. Зная, кто и с какими целями обычно начинает подобные кибератаки, можно четко определить — находится ли ваша компания на «переднем крае» внимания киберпреступников, какие элементы веб-инфраструктуры потенциально наиболее уязвимы и нуждаются в превентивной защите.

В этой статье мы попробуем разобраться, кто начинает DDoS-атаки, какие мотивы и цели стоят за ними, какие методы используются и, кто прежде всего входит в «группу риска».

DDoS-атака как киберпреступный инструмент

Прежде чем составлять «портрет» типичного киберпреступника, нужно понять, какие особенности делают DDoS сталь привлекательно для массового использования. Ведь, на первый взгляд, эта технология не дает таких явных преимуществ, как возможности проникновения в сети или взлома серверов жертвы. При атаке типа «отказ в обслуживании» нельзя украсть ценные корпоративные или личные данные, а также оставить в инфраструктуре конкурента «полезную» закладку.

После временной остановки из-за DDoS-атаки, организация может восстановить свои службы и продолжить деятельность. Хотя в некоторых случаях на полное устранение последствий нападения могут понадобиться недели или даже месяцы, критического ущерба инфраструктура не получит. Так почему же технологии DDoS показывают столь уверенный рост популярности у киберзлоумышленников?

Причины популярности DDoS

-

- Анонимность. В отличие от запуска троянов и прочих зловредов, непосредственный исполнитель DDoS-атак может практически не беспокоиться о том, что его поймают. Используя сторонние захваченные устройства (боты), спуфинг и отражение, преступник может надежно скрыть первоисточник волны вредоносного трафика и, следовательно, остаться потенциально безнаказанным.

- Низкий порог входа. Благодаря высокой степени автоматизации технологии, для применения DDoS-атаки требуется гораздо меньше технических знаний, по сравнению с проникновением и извлечением информации из частных/корпоративных сетей. Фактически потенциальному киберзлодею нужен лишь доступ в даркнет или закрытые хакерские каналы в мессенджерах, а также свобода от внутренних этических ограничений.

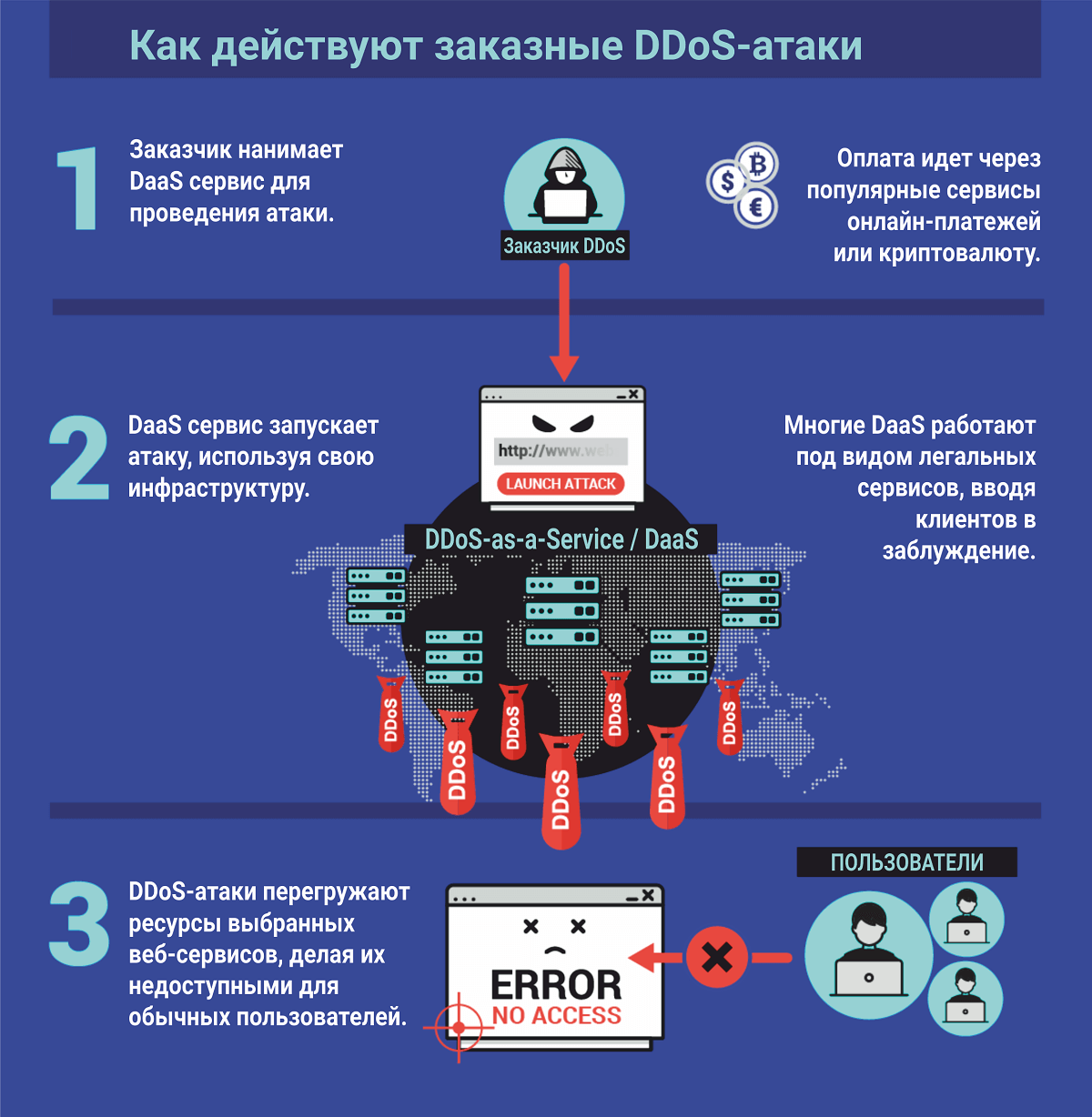

- Финансовая доступность. К сожалению, со времени появления такого явления как «DDoS как услуга» (DDoS-as-a-Service, DaaS) — сервисов по платным атакам на указанные цели, которые организуют владельцы сетей бот-нетов («зомби-устройств»), цены на них понизились в несколько раз. Согласно исследованиям специалистов по информационной безопасности из компании Positive Technologies, заказать мощную DDoS-атаку в несколько сотен Гбит/с сегодня можно всего за 50 долларов в сутки.

- Быстрый результат. Массированная и многовекторная DDoS-атака может за считанные секунды «положить» даже самый крупный и по внешним признакам защищенный веб-ресурс. Именно поэтому этим инструментом часто пользуются злоумышленники, желающие нарушить работу организации в определенный момент — в дни запланированных коммерческих акций, во время важных медиа или политических событий, включая выборы правительства и президента. По этой же причине атаки типа «отказ в обслуживании» часто выступают отличной «дымовой завесой» для более опасных кибернападений, например, для маскировки утечки данных или внедрения программы-шифровальщика.

- Появление новых возможностей для атак. К сожалению, постоянное развитие технических средств и усложнение киберландшафта открывает не только новые грани удобства и повышения качества жизни для обычных пользователей, но и дает дополнительные возможности злоумышленникам. Сегодня для организации DDoS-атак все чаще используются устройства «интернета вещей», а также интеллектуальные системы контроля доступа, установленные в таких местах, как корпоративные штаб-квартиры, заводы или промышленные парки.

- Сложность отражения. Блокировка нелегитимного трафика, атакующего сеть или сервер по разным протоколам, требует высокого уровня специальных компетенций от команды ИТ-специалистов, использования комплексных технических средств защиты, а также принятия ряда превентивных мер. С особо изощренными и крупными атаками способны справится далеко не каждые сервисы, которые позиционируют себя как профессиональные средства защиты от DDoS.

Как используют DDoS

Менее опытные заказчики обычно прибегают к услугам платных порталов DDoS-as-a-Service (DaaS). К сожалению, они широко доступны в обычной сети, и их безтруда можно найти с помощью простого поиска в Google. Подобные платформы DaaS, также известные как «загрузчики» (booters, бутеры) или «усилители» (stressers, стрессеры), обладают достаточной силой атаки, чтобы нарушить работу веб-ресурсов большинства организаций.

Организованные преступные группы или наемные хакеры обычно используют более масштабные, гибкие и выгодные решения, заточенные под индивидуальные задачи. Они создают собственные инструменты для DDoS-атак, состоящие из ботнета (зомби-сетей) и атакующей инфраструктуры.

Ботнеты обычно применяют для создания распределенных атак с большим количеством пакетов или запросов в секунду, которые истощают ресурсы сетевых устройств или серверов. DDoS-серверы же используются для выполнения атак с отражением и усилением (амплификацией). Они сканируют интернет-сервисы, которые можно потенциально задействовать в атаках с амплификацией, такие как DNS, NTP, SSDP и Memcached, разрешающие рекурсию по умолчанию. В дальнейшем эти серверные мощности могут быть использованы для создания разрушительных DDoS-атак с усилением с коэффициентом усиления от 50 000 до 100 000 000 к 1.

Кто запускает DDoS-атаки

Как мы уже упоминали ранее, DDoS-атаки доступны самому широкому кругу пользователей «с пониженной социальной ответственностью». Однако, есть определенные группы, которые используют это средство наиболее часто и с максимальным разрушительным эффектом для избранных жертв.

Организованная преступность

- Степень угрозы: высокая.

- Мотивация: получение финансовой выгоды.

- Цель атак: веб-сайты, каналы для доступа в «облако», службы DNS, веб-API, игровые зоны, голосовые сервисы, электронная почта, системы удаленного доступа.

- Кто в зоне риска: телеком-операторы, игровые сервисы, провайдеры облачных услуг, финансовые веб-сервисы, предприятия электронной коммерции, транспортные и логистические компании, медиа-бренды.

Хотя DDoS-атаки напрямую не применяются в схемах киберпреступлений, направленных на вымогательство или хищение данных, их часто используют в качестве дополнительного средства давления на жертву. Именно в таком качестве распределенные атаки типа «отказ в обслуживании» вошли в арсенал преступных RaaS-сервисов (Ransomware-as-a-service, «вымогательство как услуга») под аббревиатурой RDoS (Ransom denial-of-service, «отказ в обслуживании для выкупа»).

Например, «профессиональные» операторы вредоносного ПО применяют так называемую тактику «тройного шантажа». При этом, такие традиционные инструменты кибервымогательства, как шифрование системы и угроза раскрытия похищенных конфиденциальных данных подкрепляется третьим «аргументом» в виде массированных DDoS-атак, блокирующих нормальною работу ИТ-инфраструктуры.

Согласно открытым данным, тактикой тройного шантажа с применением DDoS-атак, активно пользовались такие известные хакерские группировки, как Lazarus Group, LockBit, REvil и APT. Начиная с 2014 года они нанесли огромный прямой и косвенный финансовый ущерб крупнейшим компаниям мира, включая Sony Pictures, Acer, канадских VoIP-операторов Voip Unlimited и VoIP.ms, английского поставщика услуг телефонии Voipfone, бразильского мясного холдинга JBS, разработчика ПО Kaseya, ИБ-гиганта Entrust.

Конкуренты

- Степень угрозы: высокая.

- Мотивация: получение недобросовестных преимуществ в конкурентной борьбе.

- Цель атак: веб-сайты, сетевая и серверная инфраструктура любой организации, занимающей значимую позицию в том или ином сегменте рынка товаров и услуг.

- Кто в зоне риска: любые предприятия малого, среднего и крупного бизнеса, критически зависимые от работы интернет-представительств и веб-инфраструктуры.

Прямую угрозу для веб-структуры коммерческих компаний могут представлять не только непосредственно члены банд хакеров и кибервымогателей, но и лишенные моральных ограничений «коллеги» из конкурирующих организаций. Они будут стараться выиграть в вечной конкурентной борьбе за счет постоянного понижения доступности интернет-ресурсов, которая повлечет снижение производительности, потерю репутации и массу других отложенных последствий.

К сожалению, относительная безнаказанность, тяжесть последствий и сложность построения действенной защиты против DDoS-атак делают их крайне популярным инструментом для незаконного подавления конкурентов. Согласно опросу, проведенному специалистами «Лаборатории Касперского», почти половина (43%) респондентов, ставших жертвами DDoS, считают, что их причиной стали происки конкурентов или попытка промышленного саботажа.

Обычно для этого применяют автоматизированные «коммерческие» ботнеты, запускающие нападения по указанному злоумышленниками графику. Очень часто отвлечение ресурсов компании для очистки ложного трафика используется в качестве отвлекающего маневра для более разрушительных действий — взлома корпоративных систем с целью кражи коммерческих секретов, а также личных данных клиентов и сотрудников.

Отличной иллюстрацией применения DDoS как орудия нечестной конкуренции может служить история Дэниела Крейга и его частной сети «зомби-машин». После атак печально знаменитого ботнета Mirai на Krebs, OVH и Dyn DNS в поле зрения правоохранителей попал хакер под ником Bestbuy («лучшая покупка»), пытавшийся «поработить» 900 000 потребительских интернет-модемов Deutsche Telecom. Bestbuy или Дэниел Кей, как его звали в реальной жизни, на тот момент уже владел ботнетом на базе Mirai, состоящим из 400 000 ботов. Но начался этот преступный именно как средство нелегальной борьбы с конкурентами.

В 2016 году генеральный директор Cellcom Liberia нанял Дэниела, чтобы разрушить репутацию Lonestar MTN — крупнейшего конкурента Cellcom в Либерии. Даниэль начал DDoS-атаки через vDoS — самый известный в то время стрессор-сервис (как по другому называют DDaaS или сервисы платного DDoS). Но он не устраивал начинающего «ддосера» по мощности. Тогда наемный хакер использовал недавно опубликованные исходники Mirai, чтобы создать свой разрушительный ботнет, который за короткое время нарушил подключение к интернету по всей Либерии. Дэниел Кей был задержан в январе 2019 года в аэропорту Лутон в Лондоне, Великобритания, когда возвращался домой на Кипр после встречи со своим контактом в Cellcom.

Хактивисты

- Степень угрозы: средняя, хотя в последние годы постоянно повышается по мере развития общемирового политико-экономического кризиса.

- Мотивация: манифестация политических идей, демонстрация отношения к резонансным социальным или экономическим событиям.

- Цель атак: веб-сайты, медиа-порталы, мобильные приложения.

- Кто в зоне риска: правительственные и контрольные органы государства, крупные государственные предприятия или компании с государственным участием, ведущие медиа.

Термин «хактивизм» (hacktivism) происходит от слияния таких понятий как «хакерство» (hacking) и политический «активизм» (activism). В отличие от представителей организованной преступности, хактивисты руководствуются не финансовой выгодой, а главным образом политическими или идеологическими посылами. Для того чтобы привлечь общественное внимание к своей позиции по тому или иному общественно значимому вопросу, они готовы пойти на самые радикальные шаги — к порче или уничтожению серверного оборудования, нарушению работы сайтов и веб-ресурсов своих «оппонентов».

Из-за сетевого характера и крайне простой организационной структуры сообществ хактивистов, каждая организация, попавшая под прицел их внимания, рискует быстро утратить контроль над ситуацией. Обычно эти анонимные сообщества стремительно собирают «единомышленников» через закрытие группы в мессенджерах и социальных сетях, а затем снабжают всех желающих инструкциями по объекту и механизму нападения, а также простыми в использовании средствами для проведения DDoS-атак.

Несмотря на то, что в основном хактивисты применяют хорошо известные и общедоступные DDoS-инструменты, в руках достаточно большой группы людей они становятся очень эффективным распределенным оружием. Причем в последние годы, в связи с вовлечением все большего числа ранее политически нейтральных граждан в активную идеологическую повестку, число подобных нападений начинает стремительно расти.

Примером относительно недавних действий DDoS-хактивистов, служат атаки на крупные израильские сайты, которые были организованы группой хактивистов Dragon Force Malaysia в июне-июле 2021 года. Причиной для массовых нападений стал политический протест против укрепления дипломатических отношений между правительством Израиля и рядом стран Юго-Восточной Азии с мусульманским большинством. В 2022 году массовым DDoS-атакам хактивистов, протестующих против нарушений на всеобщих выборах, подверглись все крупные информационные и коммуникационные сети на Филиппинах, включая CNN, ABS-CBN, Rappler и VERA Files.

Недовольные сотрудники или клиенты

- Степень угрозы: средняя.

- Мотивация: попытка нанести удар по репутации и финансовому положению компании из-за личного недовольства.

- Цель атак: веб-сайты, службы DNS, веб-API, игровые зоны, электронная почта.

- Кто в зоне риска: электронная коммерция, игровая индустрия, гемблинг и беттинг.

Хотя эта группа киберзлоумышленников менее организована и действует в основном самыми примитивными методами, по частоте нападений на корпоративные ресурсы она занимает одно из лидирующих мест. Согласно данным того же опроса «Лаборатории Касперского», недовольные сотрудники и разгневанные клиенты становятся источниками DDoS-атак в более, чем 20% случаев.

Одной из самых частых мишеней для «DDoS мести» становится ресурсы, относящиеся к индустрии азартных игр и ставок. Организаторы подобных атак действуют на вспыхивающих эмоциях. В порыве гнева после проигрыша больших сумм денег, они легко могут стать соучастниками киберпреступления. Реже критическое недовольство, переходящее в прямую агрессию может вызвать качество услуг веб-площадки — размещенная на ней ложная реклама, неадекватные цены или плохо организованная доставка товаров.

Учитывая факт, что обычно подобные акции носят разовый характер, эта группа в основном прибегает к общедоступным порталам DDoS-as-a-Service («DDoS как услуга»), которые обеспечивают основанный на подписке доступ к ботнетам и атакующим серверам. Всего за несколько кликов «DDoS мстители» могут легко нарушить работу онлайн-ресурсов и нанести ущерб репутации бизнеса.

Государственные структуры

- Степень угрозы: высокая.

- Мотивация: попытка повлиять на внешнюю политику государства-соперника.

- Цель атак: крупные веб-сайты, сетевая и серверная инфраструктура.

- Кто в зоне риска: промышленность, транспорт, объекты энергетики, государственные учреждения, финансовые компании, медиа и другие объекты критической информационной инфраструктуры (КИИ).

Если DDoS-атаки могут быть крайне эффективным кибероружием в руках одиночек или относительно небольших хакерских группировок, несложно представить, насколько более разрушителен этот инструмент может быть в руках специальных государственных служб. Главными направлениями для крупномасштабных атак здесь становится объекты критической инфраструктуры противоборствующих стран. Например, электрические сети, топливные трубопроводы, водоснабжение, а также транспортные и финансовые учреждения. При этом, особенности технологии DDoS позволяют истинным заказчикам сохранять абсолютную анонимности и проводить операции по дезинформации противника.

Хотя эта область применения распределенных атак типа «отказ в обслуживании», по известным причинам, находится под завесой тайны, отдельные случаи все-таки доходят до общественности. Одним из самых ярких примеров межгосударственной кибервойны можно назвать официальное обвинение, которое Министерство юстиции США выдвинуло в 2016 году против группы иранских хакеров Izz ad-Din al-Qassam Cyber Fighters, предположительно работавших на структуры, связанные с Корпусом стражей исламской революции.

Согласно ему, в период с 2011 по 2013 год группировка провела DDoS-атаки 46 крупных финансовых учреждений и корпораций, включая Bank of America, Capital One, JPMorgan Chase и PNC Banks, Нью-Йоркскую фондовую биржу и Nasdaq, а также пыталась захватить контроль над плотиной Боумен за пределами Нью-Йорка. Официально озвученной причиной нападений стал «антиисламский» ролик, размещенный на YouTube. Однако большинство экспертов сходятся во мнении, что это был «ответ» на кибератаку Stuxnet, предпринятую США и Израилем, которая вывела из строя иранские ядерные центрифуги в 2010 году.

Заключение

Как можно видеть из приведенных практических примеров, DDoS-атаки стали глобальной угрозой, нависшей над ИТ-инфраструктурой любого современного предприятия. Высокая доступность и анонимность делают эту технологию излюбленным инструментом в руках киберпреступников самого разного масштаба — от крупных хакерских группировок, вымогающих миллионы у корпораций, до обычных хулиганов, сводящих личные счеты в интернете.

Учитывая охват и техническую сложность угрозы, превентивная защита от DDoS-атак становится приоритетом для любой организации, озабоченной безопасностью и стабильностью работы своих веб-ресурсов. Конечно, подобные меры требуют наличия достаточно компетентного персонала и собственных технических мощностей. Однако, можно воспользоваться и услугами специализированного провайдера анти-DDoS решений, который возьмет заботу о киберобороне компании полностью на себя.